Tentatives d'intrusion : protégez votre système informatique - NowTeam, Spécialiste de l'infogérance et maintenance informatique

Manager Touche SYSTÈME DE DÉTECTION D'INTRUSION Sur Un Écran Virtuel. Technologies De L'information Et Le Concept De La Sécurité Informatique Pour Un Dispositif De Logiciel De Surveillance Du Trafic Qui Identifie Les

Cyberattaques : dans la peau d'un hacker, pour mieux comprendre les intrusions informatiques - La Voix du Nord

Spécialiste De La Sécurité Informatique Pousse DÉTECTION INTRUSION ET SYSTÈME DE PRÉVENTION Sur Une Interface À Écran Tactile. Métaphore D'affaires Et Le Concept De Technologie De L'information. Copie Espace Sur Le Bureau

L'usage d'un keylogger constitue-t-il une intrusion dans un système automatisé de traitement de données ?

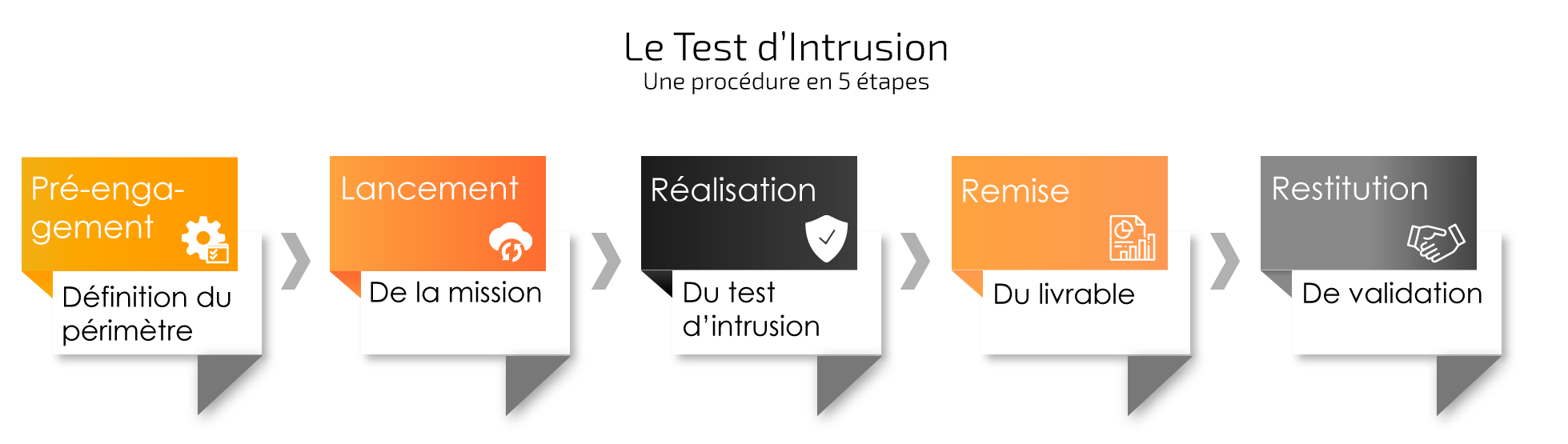

.jpg?width=1920&height=1080&name=TEST%20DE%20P%C3%89N%C3%89TRATION%20(2).jpg)